每一个大学生 可用存储空间是无限的。

視頻:https://www.youtube.com/d490c66f-9e85-419b-83b9-5b4875814df7

谷歌应用服务教育是为学生和教育工作人员的程序。必须使用谷歌的服务不收费的机会。在教育本身的范畴,无论是教室,邮件,日历,文档,表格,幻灯片等等。

7.阅读使用条款。然后点击Accept按钮

事实并非如此肯定CMU。启用谷歌Apps for Education的是很长一段时间。我看到今天上午在Facebook上张贴的朋友。写点这件事。我希望每个人都具有相同的值。认为它全心全意ฮ我们的EAA都意识到这四年多的几乎没有使用的-.-服务费的。

視頻:https://www.youtube.com/d490c66f-9e85-419b-83b9-5b4875814df7

谷歌应用服务教育是为学生和教育工作人员的程序。必须使用谷歌的服务不收费的机会。在教育本身的范畴,无论是教室,邮件,日历,文档,表格,幻灯片等等。

我认为这是一个很好的协议。

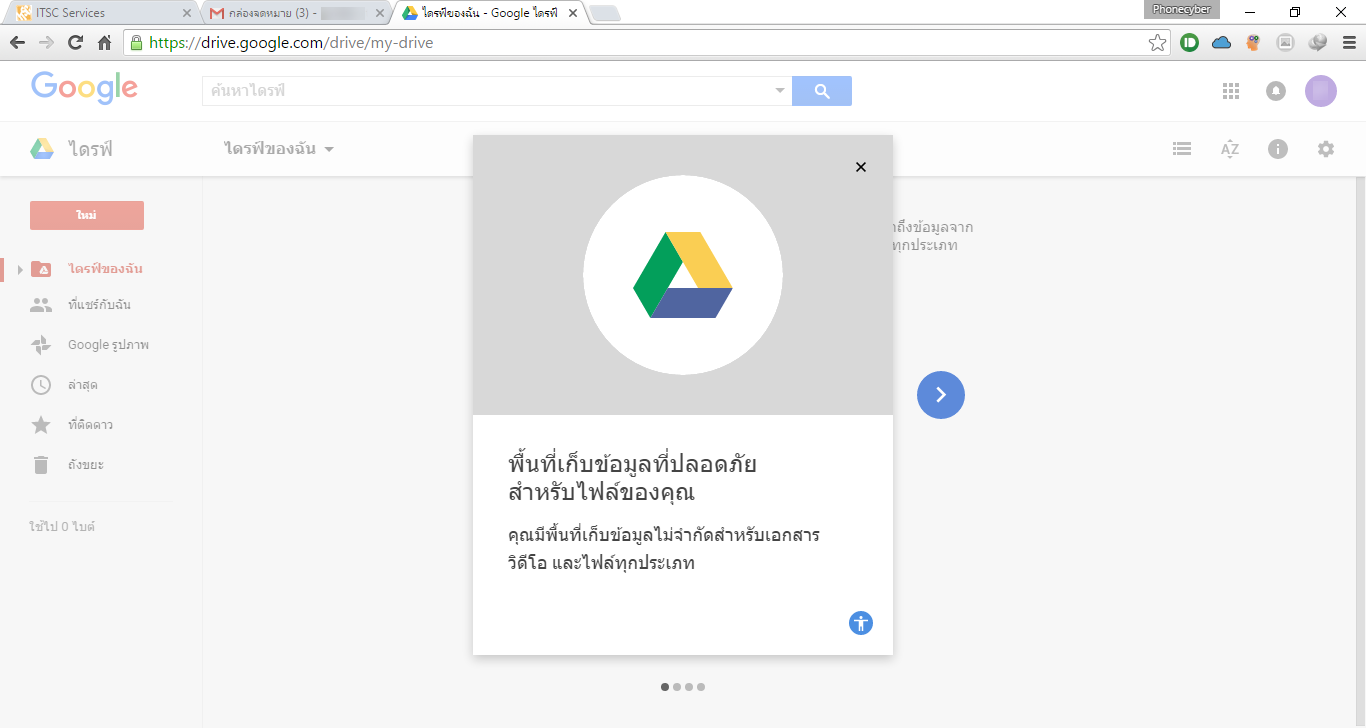

无限存储于谷歌驱动器

我们可以将文件上传到谷歌上云端硬盘存储空间有无限的空间。

但在此之前,你使用它。要激活(第一批),但通过以下步骤。

1.登陆网站 http://portal.cmu.ac.th

3.向下滚动,然后点击 申请时使用CMU IT ACOOUNT。

4.输入您的帐户CMU IT客户(name_ @ cmu.ac.th),然后点击注册。

5.当消息 您的帐户已被创建。点击 SIGN IN WITH CMU IT ACCOUNT。

6.現在登錄

8.進入郵箱查看郵件

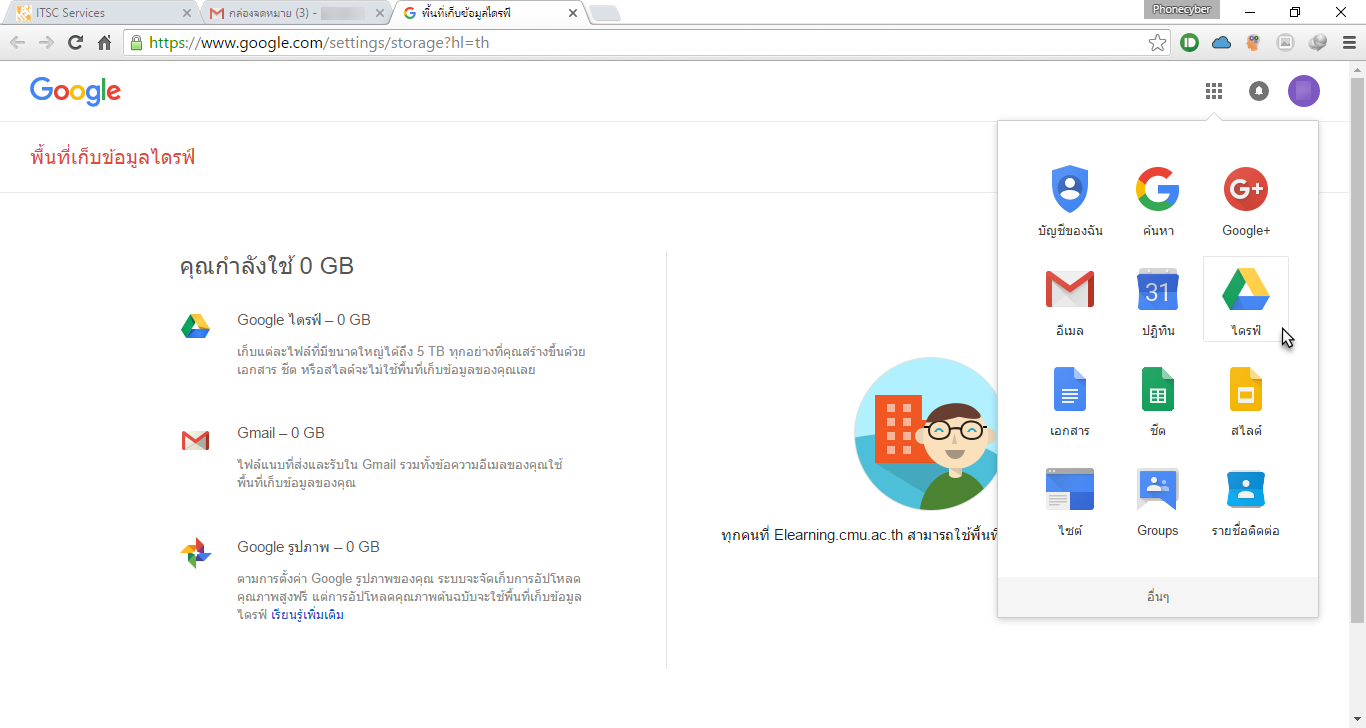

9.尝试点击“USED 0 GB” 成交。

这意味着你可以将文件上传到无限的空间,但!限于单个文件大小不能超过5 TB /文件(这不会上传大文件这样的,也许。互联网继续现在上传large'm搞不清=)。

要访问谷歌驱动器是不是从右边的菜单访问。如图所示下方

技术信息

在CMU。已启用的Microsoft Office 365域cmu.ac.th下合规尚未同一个域下启用谷歌教育。如果启用的Office 365,那么你将不得不使用一个不同的域或子域,它试图当你看看哦..现在,CMU,你不能使用谷歌应用后cmu.ac.th。子域名下的教育 相反,elearning.cmu.ac.th

PS。 学生不知道CMU IT账户已经结束。这也适用于我。但要尽量考虑到朋友码56岫尝试合酶。它也有曲折 难怪他们删除。

更新日期:59年7月6日13:33 AM。

分享这篇文章后出来。我不得不集中了很多。这里查看瓦洛普 我几乎没有在这里 谢谢大家从心脏 我对使用了大量的更像是一个传统的帐户的问题。(学号@ cmu.ac.th)不起作用。是否以上的问题,也是积极那里。所以,我从页面抓取并要求CNOC ITSC具有以下信息。

问:谷歌应用服务的CMU的教育已经长了吗?

谷歌应用服务的CMU的教育。最近近日开业,这是它。在CMU,关系还没有开始的。但是,我们提前推前,我写这篇文章来介绍它。

问:帐户岁。(学号@ cmu.ac.th)为什么不工作?

旧账。(学号@ cmu.ac.th)学生守则55 54 53 ..到它,你将不能够使用CMU。包括与谷歌Apps for Education中的服务。

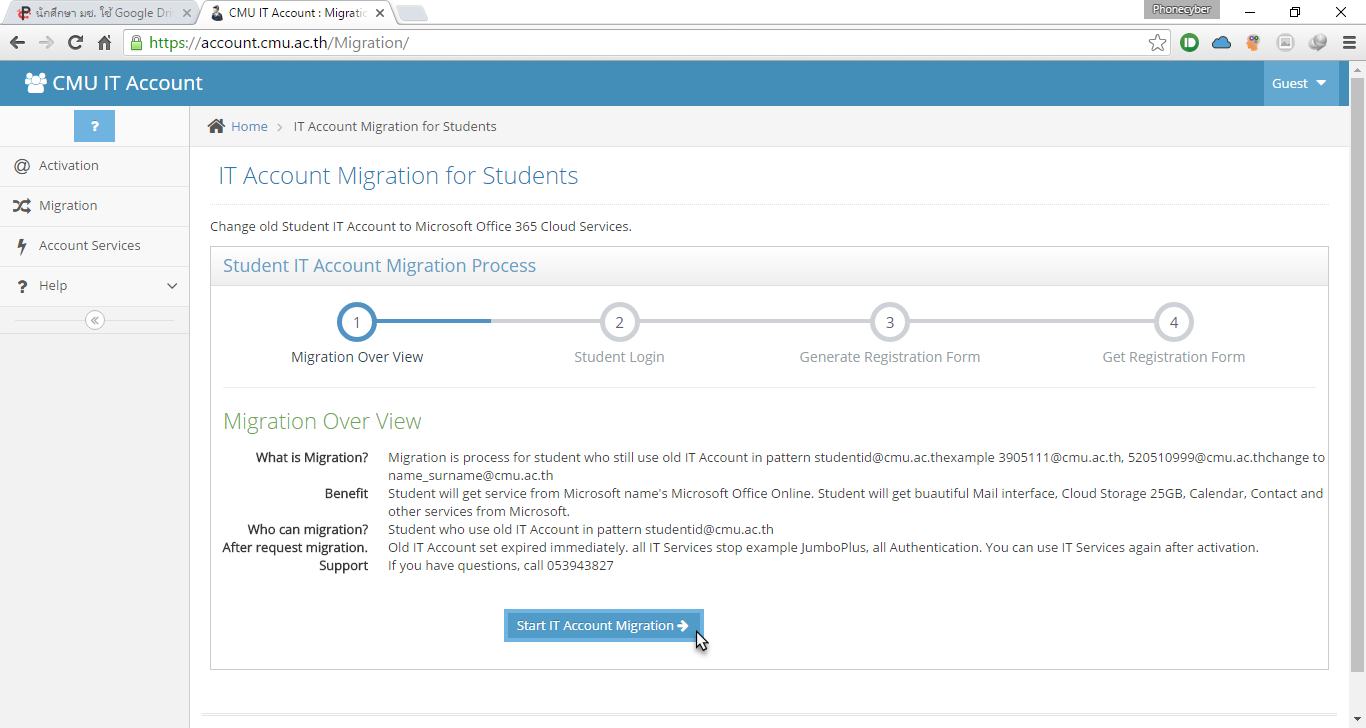

使用迁移从旧帐户更改。(学号@ cmu.ac.th)在场。(姓名,姓_ @ cmu.ac.th),它可以在此链接来完成。 https://account.cmu.ac.th/Migration

问:什么是结束了,仍然有效。该文件已被上传到输吗?

目前,这是可以做到.. 至于谁从CMU毕业。招生。“仍然有效”,可通过已上传到谷歌驱动器,除非有在以后的使用的改变不会去上的文件无限期使用。